Schlagwort: Reverse Engineering

-

Themes im AV7 Android

Welche Komponenten machen das Erscheindungsbild des Androidsystems am AV7 aus? Grundsätzlich stechen hier 3 große Teilbereiche ins Auge: Speziell angepasste Systemapps, der Launcher und die SystemUI. 1. System UI + Co. Die Informationen wie die Informationsleiste oben samt seinen Symbolen auszusehen hat, ist im File /system/systemui.apk verbaut. Entweder man tauscht diese komplett gegen eine andere (passende!)…

-

AV7 Bootprozess

Um künftig Änderungen am System durchzuführen wie bspw. die Implementierung von Diensten wie init.d oder cron ist es notwendig, die Startprozedur genauer anzusehen und eine Möglichkeit des Scriptaufrufs möglichst nah am /init zu finden. Hauptkomponenten des Bootvorganges Bootloader Der Bootloader ist grundsätzlich das erste Programm, welches beim Starten des Systems gestartet wird. Technisch gesehen ist er…

-

Analyse AV7 Teil 2

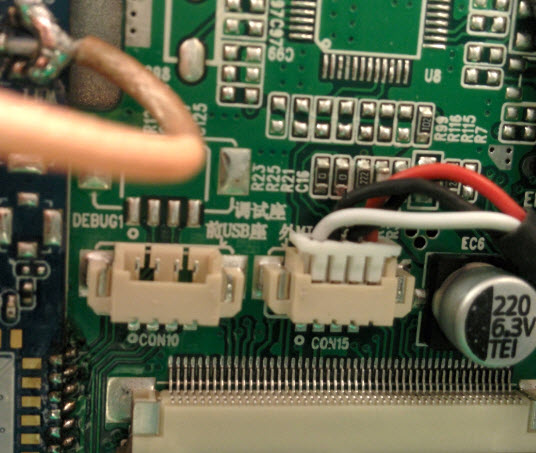

Reverse Engineering: Serial / JTAG Um notfalls einen zerschossenen Bootloader neu zu flashen Debugmessages beim Booten zu beobachten oder gar eine Shell zu erhalten, wäre JTAG oder wenigstens ein serieller Zugang wichtig. Ohne Dokumentation nicht ganz trivial – aber nicht unmöglich. Bei der optischen Untersuchung der Platine fallen mehrere Anschlüsse und Pins ins Auge. ACHTUNG:…

-

Analyse AV7 + plus build.prop Mod

Objekt: Autoradio auf Androidbasis Ziel kurzfristig: Verbesserungen wie insecure Kernel, Mountpunkte, Repartitionierung Ziel langfristig: Custom Kernel, gglfs. Portierung von CM Im ersten Schritt geht es erst einmal um die Informationsbeschaffung: Analyse der Partitionen (cat (/proc/partitions): 179 0 3866624 mmcblk0 <– Device Interner Speicher 179 1 512 mmcblk0p1 <– Bootloader STAGE 2 (uboot.bin) – aber leer im…